Anatomi Hacking: Langkah-Langkah dan Solusi yang Dilakukan

Artikel ini akan membahas langkah-langkah yang terlibat dalam anatomi hacking, serta solusi yang dapat diterapkan untuk mencegahnya. Penting untuk diingat bahwa informasi ini hanya untuk tujuan pendidikan dan tidak boleh digunakan untuk kegiatan ilegal. Memahami bagaimana hacker beroperasi adalah langkah pertama dalam melindungi diri sendiri dan sistem Anda.

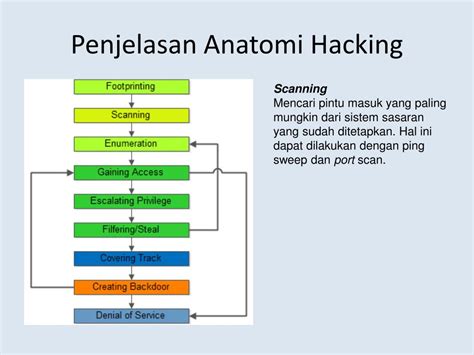

Tahap-Tahap Anatomi Hacking

Proses hacking biasanya melibatkan beberapa tahap. Pemahaman yang rinci tentang setiap tahap sangat krusial untuk membangun pertahanan yang efektif.

1. Reconnaissance (Pengumpulan Informasi): Ini adalah tahap awal dan paling penting. Hacker akan mengumpulkan sebanyak mungkin informasi tentang target mereka, termasuk:

- Informasi Publik: Nama domain, alamat IP, informasi kontak, teknologi yang digunakan (sistem operasi, perangkat lunak, dll.).

- Informasi Pribadi: Melalui media sosial, forum online, dan situs web lainnya.

- Vulnerabilitas: Mencari kelemahan keamanan dalam sistem target melalui pencarian online, eksploitasi yang diketahui, dan pemindaian port.

2. Scanning (Pemindaian): Setelah mengumpulkan informasi, hacker akan melakukan pemindaian untuk mengidentifikasi kerentanan dalam sistem target. Teknik pemindaian meliputi:

- Pemindaian Port: Mengidentifikasi port jaringan yang terbuka dan layanan yang berjalan.

- Pemindaian Vulnerabilitas: Menggunakan alat untuk mengidentifikasi kelemahan keamanan dalam sistem operasi, perangkat lunak, dan konfigurasi jaringan.

3. Gaining Access (Mendapatkan Akses): Setelah menemukan kerentanan, hacker akan mencoba mendapatkan akses ke sistem target. Metode yang umum digunakan meliputi:

- Eksploitasi Kerentanan: Menggunakan kelemahan yang ditemukan dalam tahap scanning untuk mendapatkan akses.

- Brute-Force Attacks: Mencoba berbagai kombinasi nama pengguna dan kata sandi untuk mendapatkan akses.

- Phishing: Menipu pengguna agar memberikan informasi sensitif seperti nama pengguna dan kata sandi.

4. Maintaining Access (Memelihara Akses): Setelah berhasil mendapatkan akses, hacker akan mencoba untuk mempertahankan akses mereka ke sistem target. Teknik yang digunakan meliputi:

- Backdoors: Menginstal perangkat lunak jahat yang memungkinkan akses rahasia ke sistem.

- Rootkits: Perangkat lunak jahat yang menyembunyikan keberadaan mereka dan kegiatan jahat lainnya.

5. Covering Tracks (Menyembunyikan Jejak): Hacker akan mencoba untuk menghapus jejak aktivitas mereka agar tidak terdeteksi. Ini bisa melibatkan:

- Menghapus log: Menghapus catatan aktivitas mereka dalam sistem target.

- Menggunakan VPN: Menggunakan jaringan pribadi virtual untuk menyembunyikan alamat IP mereka.

Solusi untuk Mencegah Hacking

Pencegahan jauh lebih baik daripada pengobatan. Berikut beberapa solusi yang dapat dilakukan untuk mengurangi risiko serangan hacking:

- Perbarui Perangkat Lunak: Pastikan semua perangkat lunak Anda diperbarui dengan patch keamanan terbaru.

- Gunakan Kata Sandi yang Kuat: Gunakan kata sandi yang panjang, kompleks, dan unik untuk setiap akun.

- Aktifkan Autentikasi Dua Faktor (2FA): Tambahkan lapisan keamanan ekstra dengan 2FA.

- Gunakan Firewall: Lindungi jaringan Anda dari akses yang tidak sah.

- Lakukan Backup Data Secara Berkala: Penting untuk melakukan backup data secara teratur agar dapat pulih jika terjadi serangan.

- Edukasi Pengguna: Edukasi pengguna tentang praktik keamanan siber yang baik.

- Pengawasan Sistem Secara Teratur: Pantau sistem Anda secara teratur untuk mendeteksi aktivitas yang mencurigakan.

Kesimpulan:

Memahami anatomi hacking dan langkah-langkah yang terlibat sangat penting untuk membangun pertahanan yang efektif. Dengan menerapkan langkah-langkah pencegahan yang tepat, Anda dapat mengurangi risiko serangan hacking dan melindungi sistem Anda. Ingatlah bahwa keamanan siber adalah proses yang berkelanjutan dan membutuhkan kewaspadaan yang konsisten.